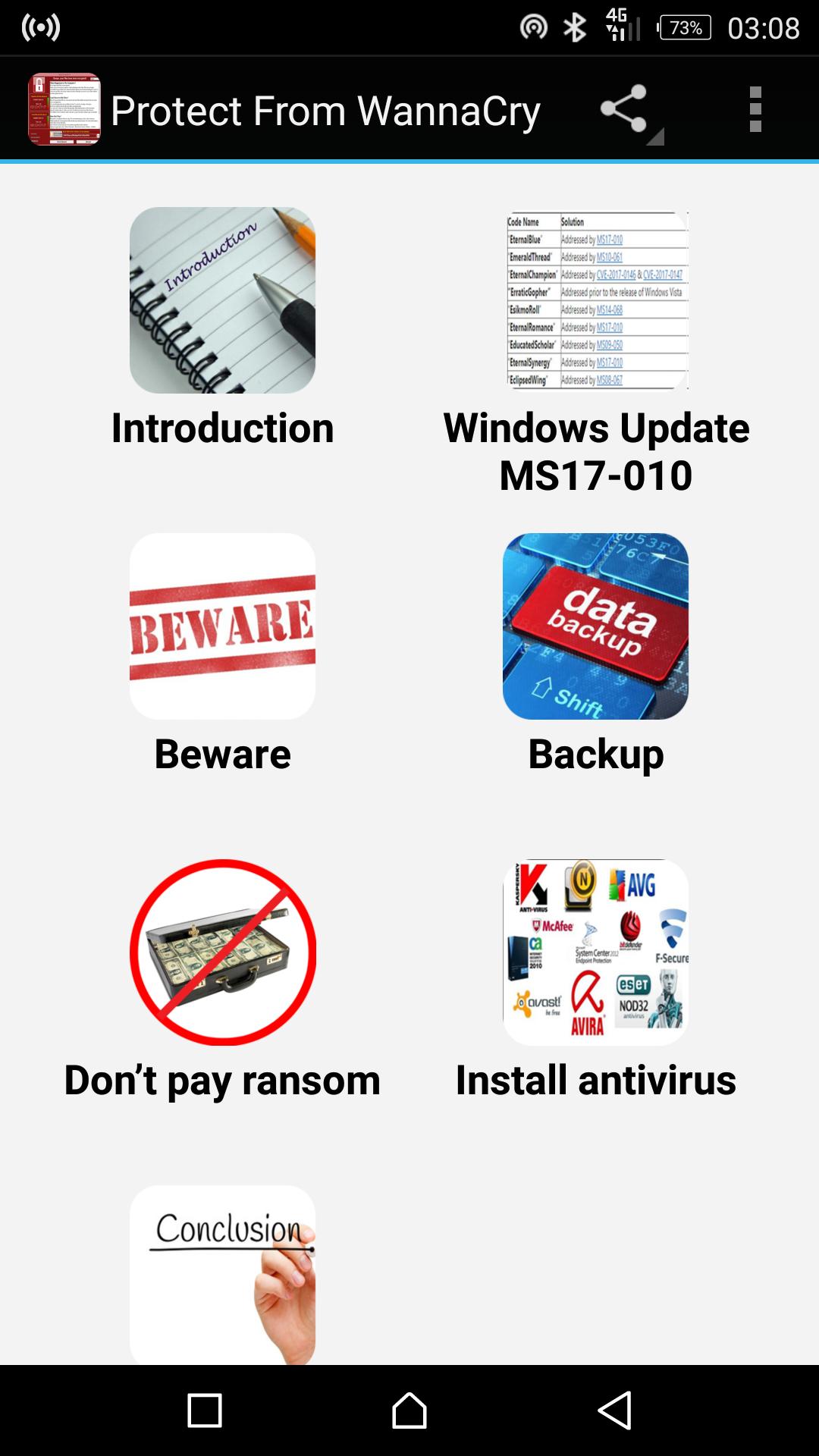

Nous vous montrerons dans cette application comment vous protéger des ransomwares Wannacry.

Dans Protect From WannaCry Application, nous vous montrerons à tous un peu par étape comment vous protéger des ransomwares Wannacry.

Wannacry également connu sous les noms Wannacrypt Wanacrypt0r 2.0, Want Decryptor et d'autres noms similaires, est un programme de ransomware ciblant Microsoft Windows. En mai 2017, une grande cyber-attaque à l'aide a été lancée, infectant plus de 230 000 ordinateurs dans 99 pays, exigeant des paiements de rançon à Bitcoin en 28 langues. L'attaque a été décrite par Europol comme sans précédent à l'échelle.

L'attaque de Wannacry Ransomware a affecté Telefónica et plusieurs autres grandes entreprises en Espagne, ainsi que certaines parties du National Health Service (NHS), FedEx et Deutsche Bahn. D'autres cibles dans au moins 99 pays auraient également été attaquées à la même époque.

Wannacry est censé utiliser l'EternalBlue Exploit, qui a été développé par la US National Security Agency (NSA) pour attaquer les ordinateurs exécutant des systèmes d'exploitation Microsoft Windows. Bien qu'un correctif pour supprimer la vulnérabilité sous-jacente ait été publié le 14 mars 2017, les retards dans l'application des mises à jour de sécurité ont laissé certains utilisateurs vulnérables. Microsoft a franchi l'étape inhabituelle de publier des mises à jour pour les Windows XP et Windows Server 2003 non pris en charge et les correctifs pour les systèmes d'exploitation Windows 8.

Plusieurs lignes de code, avec le potentiel de cesser de nouvelles infections, ont été trouvées le 12 mai. Ils ont été activés par un chercheur associé à une entreprise anti-malware. Le code a été initialement signalé dans les médias comme un interrupteur de mise à mort prévu; Cependant, certains analystes ont conclu qu'il s'agissait d'une erreur de programmation. Plus tard, des variantes de l'attaque sans les lignes susmentionnées ont été libérées et tous les systèmes vulnérables ont encore un besoin urgent de corriger.

Le 12 mai 2017, Wannacry a commencé à affecter les ordinateurs du monde entier. Après avoir accédé aux ordinateurs, apparemment via la pièce jointe par e-mail, [citation nécessaire] puis se propageant dans le réseau local (LAN), le ransomware crypte le disque dur de l'ordinateur, puis tente d'exploiter la vulnérabilité SMB à se propager à des ordinateurs aléatoires sur Internet via le port TCP 445, et "latéralement" entre les ordinateurs sur le même Lan. Comme pour les autres ransomwares modernes, la charge utile affiche un message informant l'utilisateur que les fichiers ont été cryptés et exige un paiement de 300 $ en Bitcoin dans les trois jours.

La vulnérabilité Windows n'est pas un défaut zéro-jour, mais un pour lequel Microsoft avait mis à disposition un correctif de sécurité le 14 mars 2017, près de deux mois avant l'attaque de ransomware Wannacry. Le correctif se trouvait au protocole de bloc de messages serveur (SMB) utilisé par Windows. Les organisations qui n'avaient pas ce correctif de sécurité ont été affectées pour cette raison, bien qu'il n'y ait jusqu'à présent aucune preuve que des développeurs de ransomwares ne sont pas ciblés. Toute organisation qui exécute toujours l'ancien Windows XP [33] était à risque particulièrement élevé car, jusqu'au 13 mai, aucun correctif de sécurité n'avait été publié depuis avril 2014. Après l'attaque, Microsoft a publié un correctif de sécurité pour Windows XP.

Selon Wired, les systèmes affectés par les ransomwares Wannacry auront également installé la porte dérobée DoublePulsar; Cela devra également être supprimé lorsque les systèmes seront déchiffrés.

La campagne Wannacry Ransomware était sans précédent à l'échelle selon Europol. L'attaque a affecté de nombreux hôpitaux nationaux de services de santé au Royaume-Uni. Le 12 mai, certains services du NHS devaient refuser les urgences non critiques et certaines ambulances ont été détournées. En 2016, des milliers d'ordinateurs dans 42 fiducies distinctes du NHS en Angleterre auraient toujours exécuté Windows XP. Nissan Motor Manufacturing UK à Tyne and Wear, l'une des usines de fabrication de voitures les plus productives d'Europe, a arrêté la production après que le ransomware ait infecté certains de leurs systèmes. Renault a également arrêté la production sur plusieurs sites pour tenter d'arrêter la propagation du ransomware.

N'oubliez pas d'évaluer Protect From WannaCry , merci.