Wir werden Ihnen in dieser App zeigen, wie Sie sich vor Wannacry Ransomware schützen können.

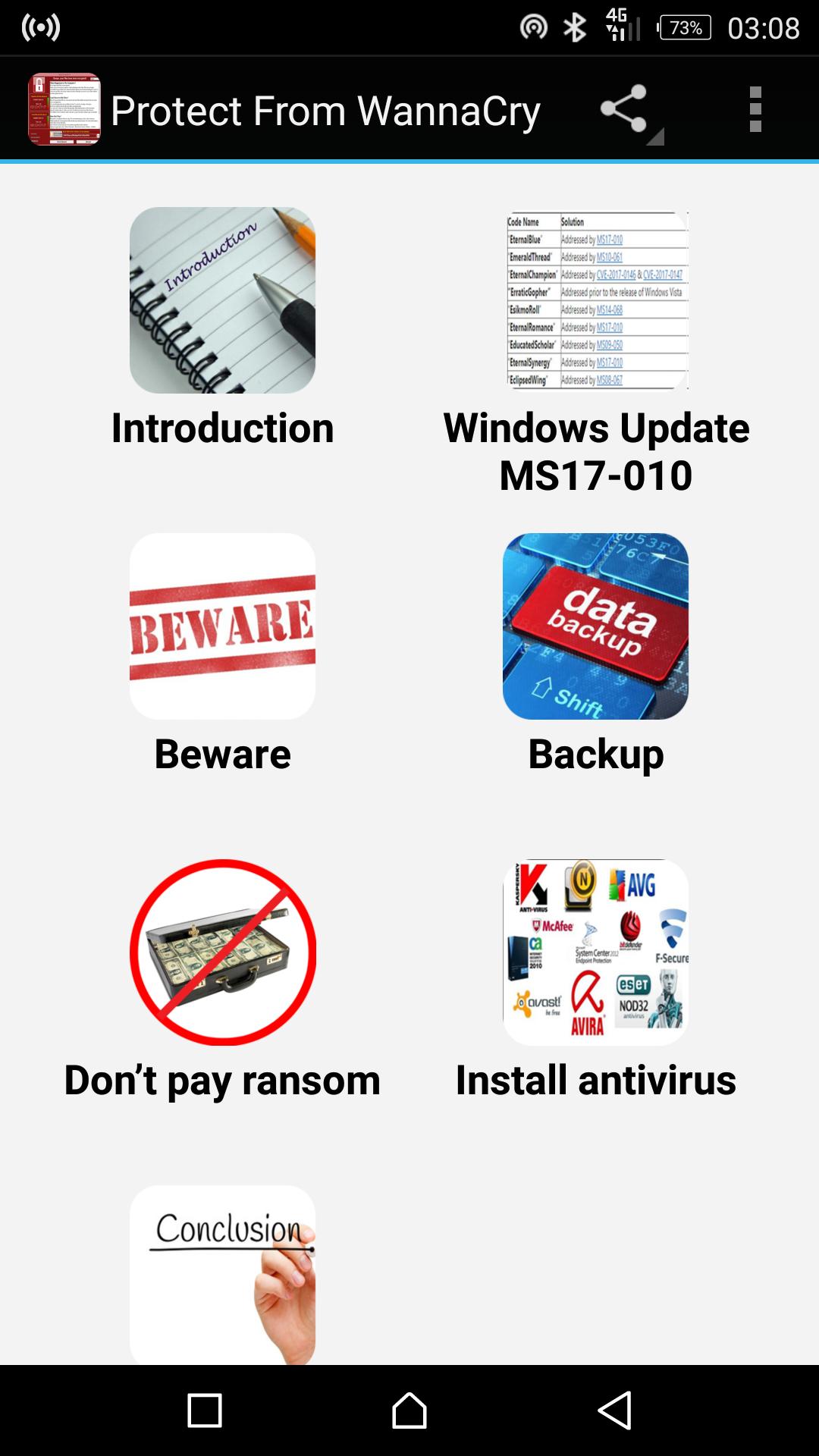

Im Protect From WannaCry -Anwendung zeigen wir Ihnen allen Schritt für Schritt, wie Sie sich vor Wannacry -Ransomware schützen können.

WannaCry wird auch unter den Namen WannaCrypt Wanacrypt0r 2.0 bekannt, der möchten, und andere ähnliche Namen, ist ein Ransomware -Programm für Microsoft Windows. Im Mai 2017 wurde ein großer Cyber-Angriff auf den Markt gebracht, der über 230.000 Computer in 99 Ländern infizierte und Lösegeld in Bitcoin in 28 Sprachen forderte. Der Angriff wurde von Europol als beispiellos beschrieben.

Der Angriff von Wannacry Ransomware wirkte sich auf Telefónica und mehrere andere große Unternehmen in Spanien sowie Teile des britischen National Health Service (NHS), FedEx und Deutsche Bahn aus. Es wurde auch berichtet, dass andere Ziele in mindestens 99 Ländern ungefähr zur gleichen Zeit angegriffen wurden.

WannaCry wird angenommen, dass es den EternalBlue Exploit verwendet, der von der US National Security Agency (NSA) entwickelt wurde, um Computer mit Microsoft Windows -Betriebssystemen anzugreifen. Obwohl am 14. März 2017 ein Patch zur Entfernung der zugrunde liegenden Sicherheitsanfälligkeit ausgestellt worden war, machten Verzögerungen bei der Anwendung von Sicherheitsaktualisierungen einige Benutzer anfällig. Microsoft hat den ungewöhnlichen Schritt gemacht, Updates für die nicht unterstützten Windows XP und Windows Server 2003 sowie Patches für Windows 8 -Betriebssysteme zu veröffentlichen.

Am 12. Mai wurden mehrere Codezeilen mit dem Potenzial zur Einstellung neuer Infektionen gefunden. Sie wurden von einem Forscher aktiviert, der mit einem Anti-Malware-Unternehmen verbunden war. Der Code wurde zunächst in den Medien als beabsichtigter Kill -Switch gemeldet. Einige Analysten kamen jedoch zu dem Schluss, dass es sich um einen Programmierfehler handelte. Später wurden Varianten des Angriffs ohne die oben genannten Linien freigesetzt und alle gefährdeten Systeme müssen nach wie vor dringend gepatcht werden.

Am 12. Mai 2017 beeinflusste WannaCry die weltweiten Computer. Nach dem Zugriff auf die Computer, Berichten zufolge über E -Mail -Anhang [Zitat benötigt] und dann über das lokale Netzwerk (LAN) ausbreitet, verschlüsselt die Ransomware das Festplattenlaufwerk des Computers dann, um die SMB -Verwundbarkeit auf zufällige Computer im Internet über TCP -Port 445 und "seitlich" zwischen Computern auf demselben LAN -LANN auszubeuten. Wie bei anderen modernen Ransomware zeigt die Nutzlast eine Nachricht an, die den Benutzer darüber informiert, dass Dateien verschlüsselt wurden, und verlangt innerhalb von drei Tagen eine Zahlung von 300 US -Dollar in Bitcoin.

Die Windows-Sicherheitsanfälligkeit ist kein Zero-Day-Fehler, aber eine, für die Microsoft am 14. März 2017, fast zwei Monate vor dem Wannacry-Ransomware-Angriff, einen Sicherheitspatch zur Verfügung gestellt hat. Der Patch war zum SMB -Protokoll (Server Message Block), das von Windows verwendet wurde. Organisationen, denen dieser Sicherheitspatch fehlte, waren aus diesem Grund betroffen, obwohl es bisher keine Beweise dafür gibt, dass irgendwelche speziell von den Ransomware -Entwicklern gezielt wurden. Jede Organisation, die immer noch das ältere Windows XP [33] ausführte, war besonders einem hohen Risiko ausgesetzt, da seit April 2014 bis zum 13. Mai keine Sicherheitspatches veröffentlicht wurden. Nach dem Angriff veröffentlichte Microsoft einen Sicherheitspatch für Windows XP.

Laut Wired werden betroffene Systeme von Wannacry Ransomware auch die DoublePulsar Backdoor installiert. Dies muss auch entfernt werden, wenn Systeme entschlüsselt werden.

Die WannaCry Ransomware -Kampagne war laut Europol beispiellos in Größenordnung. Der Angriff wirkte sich auf viele Krankenhäuser des nationalen Gesundheitsdienstes in Großbritannien aus. Am 12. Mai mussten einige NHS-Dienste nicht kritische Notfälle abweisen, und einige Krankenwagen wurden umgeleitet. Im Jahr 2016 wurde berichtet, dass Tausende von Computern in 42 separaten NHS -Trusts in England immer noch Windows XP ausführen. Nissan Motor Manufacturing UK in Tyne and Wear, einer der produktivsten Automobilanlagen Europas, stoppte die Produktion, nachdem die Ransomware einige ihrer Systeme infiziert hatte. Renault stoppte auch die Produktion an mehreren Standorten, um die Ausbreitung der Ransomware zu stoppen.

Vergessen Sie nicht, Protect From WannaCry Ransomware zu bewerten, danke.