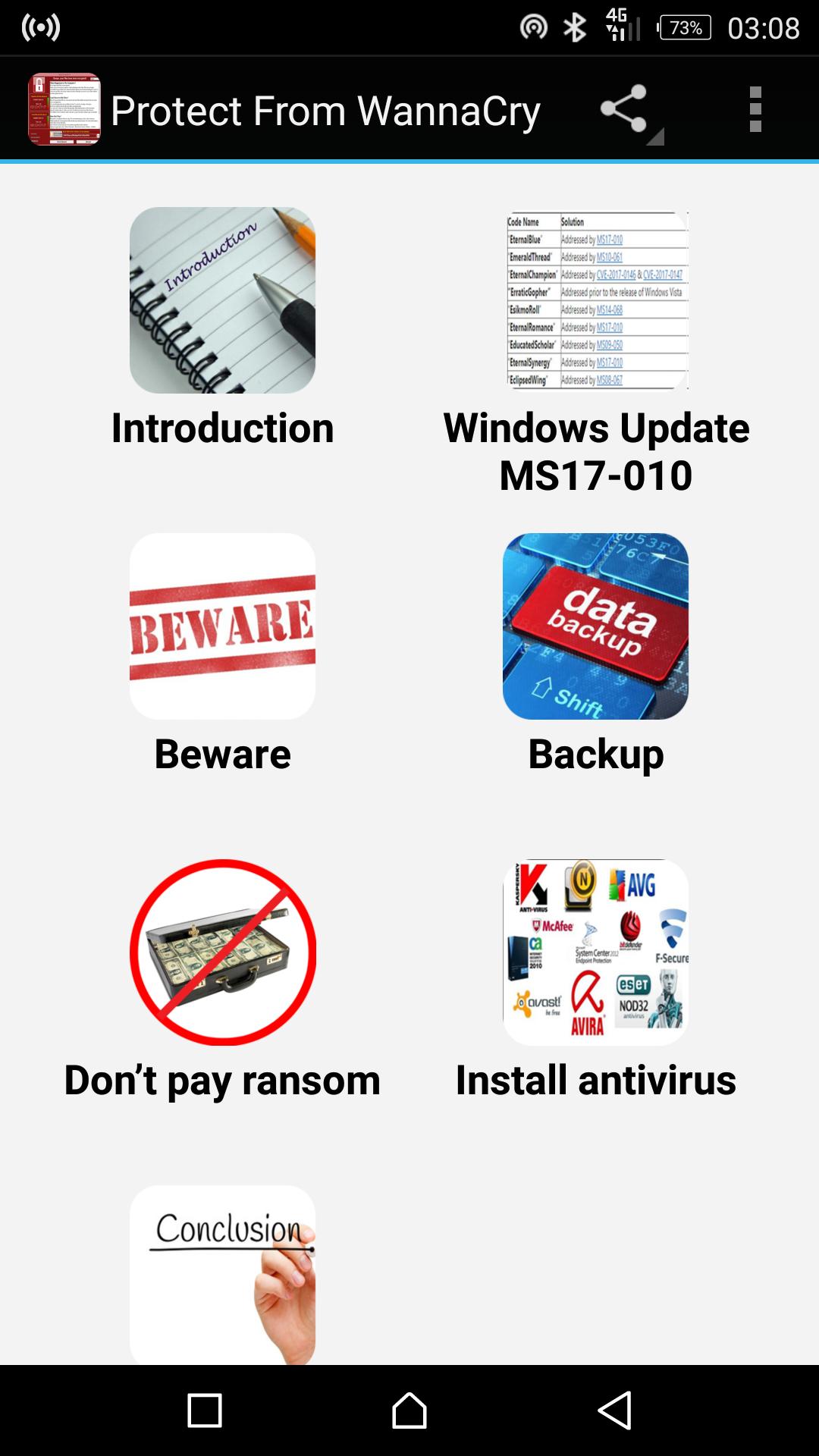

Te mostraremos en esta aplicación cómo protegerse del ransomware WannaCry.

En Protect From WannaCry Application, les mostraremos a todos ustedes un paso a paso cómo protegerse del ransomware WannaCry.

Wannacry también conocido por los nombres Wannacrypt Wanacrypt0r 2.0, quiere descifrar y otros nombres similares, es un programa de ransomware dirigido a Microsoft Windows. En mayo de 2017, se lanzó un gran ataque cibernético que lo usó, infectando a más de 230,000 computadoras en 99 países, exigiendo pagos de rescate en Bitcoin en 28 idiomas. Europol ha descrito el ataque como sin precedentes en escala.

El ataque del ransomware WannaCry afectó a Telefónica y a varias otras grandes empresas en España, así como partes del Servicio Nacional de Salud de Gran Bretaña (NHS), FedEx y Deutsche Bahn. También se informó que otros objetivos en al menos 99 países fueron atacados al mismo tiempo.

Se cree que WannaCry utiliza la exploit EternalBlue, que fue desarrollada por la Agencia de Seguridad Nacional de los Estados Unidos (NSA) para atacar a las computadoras que ejecutan sistemas operativos de Microsoft Windows. Aunque un parche para eliminar la vulnerabilidad subyacente se había emitido el 14 de marzo de 2017, los retrasos en la aplicación de actualizaciones de seguridad dejaron a algunos usuarios vulnerables. Microsoft ha dado el paso inusual de lanzar actualizaciones para Windows XP y Windows Server 2003 sin apoyo y parches para sistemas operativos de Windows 8.

El 12 de mayo se encontraron varias líneas de código, con el potencial de cesar nuevas infecciones. Fueron activados por un investigador asociado con una compañía antimalware. El código se informó inicialmente en los medios como un interruptor de asesinato previsto; Sin embargo, algunos analistas concluyeron que era un error de programación. Más tarde, se han liberado variantes del ataque sin las líneas antes mencionadas y todos los sistemas vulnerables aún tienen una necesidad urgente de ser parcheado.

El 12 de mayo de 2017, WannaCry comenzó a afectar a las computadoras en todo el mundo. Después de obtener acceso a las computadoras, según se informa, a través del archivo adjunto de correo electrónico, [la cita necesaria] y luego se extiende a través de la red de área local (LAN), el ransomware encripta la unidad de disco duro de la computadora, luego intenta explotar la vulnerabilidad SMB para extenderse a computadoras aleatorias en Internet a través del puerto 445 de TCP y "lateralmente" entre las computadoras en la misma conexión. Al igual que con otro ransomware moderno, la carga útil muestra un mensaje informando al usuario que los archivos han sido encriptados y exige un pago de $ 300 en Bitcoin en tres días.

La vulnerabilidad de Windows no es un defecto de día cero, sino uno para el cual Microsoft había puesto a disposición un parche de seguridad el 14 de marzo de 2017, casi dos meses antes del ataque de ransomware WannaCry. El parche fue para el protocolo del bloque de mensajes del servidor (SMB) utilizado por Windows. Las organizaciones que carecían de este parche de seguridad se vieron afectadas por esta razón, aunque hasta ahora no hay evidencia de que alguna sea específicamente dirigida por los desarrolladores de ransomware. Cualquier organización que todavía ejecute Windows XP [33] anterior tenía un riesgo particularmente alto porque, hasta el 13 de mayo, no se habían lanzado parches de seguridad desde abril de 2014. Después del ataque, Microsoft lanzó un parche de seguridad para Windows XP.

Según los sistemas Wired, afectados por ransomware WannaCry también habrán instalado la puerta trasera de doblepilar; Esto también deberá eliminarse cuando los sistemas se descifren.

La campaña de ransomware WannaCry no tenía precedentes en escala según Europol. El ataque afectó a muchos hospitales del Servicio de Salud Nacional en el Reino Unido. El 12 de mayo, algunos servicios del NHS tuvieron que rechazar emergencias no críticas, y se desviaron algunas ambulancias. En 2016, se informó que miles de computadoras en 42 fideicomisos del NHS separados en Inglaterra seguían ejecutando Windows XP. Nissan Motor Manufacturing UK en Tyne and Wear, una de las plantas de fabricación de automóviles más productivas de Europa, detuvo la producción después de que el ransomware infectó algunos de sus sistemas. Renault también detuvo la producción en varios sitios en un intento de detener la propagación del ransomware.

No olvide calificar Protect From WannaCry , gracias.